|

|

|

|

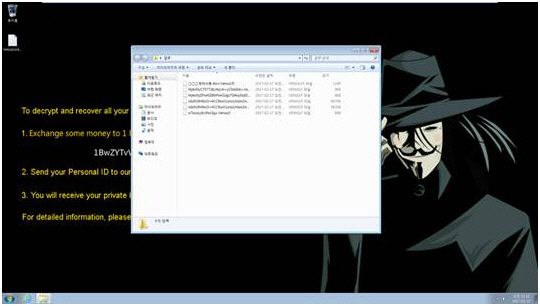

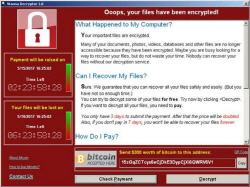

이스트시큐리티 시큐리티대응센터는 17일 “이번 공격은 2016년 말부터 국내 특정 기관과 기업 임직원을 상대로 유포된 비너스락커 랜섬웨어 공격의 연장선으로 보여진다”며, “공격에 사용된 비너스락커 변종 랜섬웨어는 국내에서 주로 사용되는 HWP 확장자의 한글 문서 파일도 암호화해 인질로 잡는 등 한국 맞춤형 랜섬웨어 위협이 한층 커지고 있다”고 설명했다.

또 “이번 사이버 공격은 새로운 비트 코인 지갑 주소와 공식 이메일 주소를 안내하고 있으며, 랜섬웨어에 감염된 피해자의 이메일 문의를 상세하게 상담해 주는 등 비트코인 송금을 적극적으로 유도하는 모습을 보이고 있다”고 덧붙였다.

이번 공격은 윈도 운영체제(OS)가 ‘확장자명 숨김 처리’를 기본 설정으로 제공한다는 점을 악용한 것으로 분석되었다.

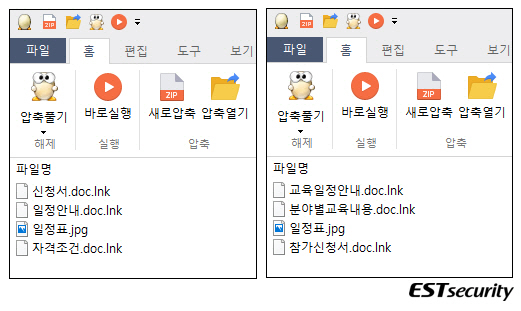

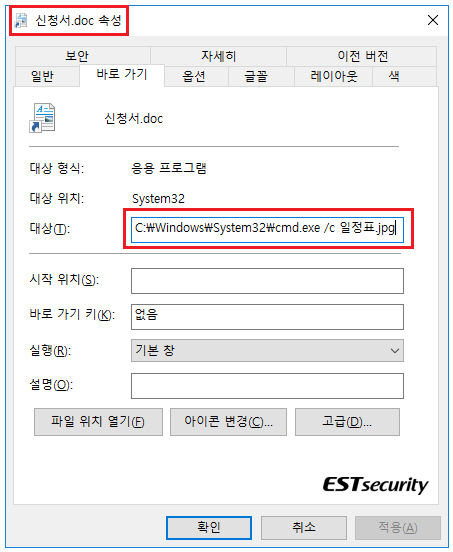

윈도 운영체제의 기본 설정을 사용하는 사용자의 PC 폴더에서는 ‘신청서.doc.lnk’, ‘교육일정안내.doc.lnk’ 등 이중 확장자명으로 조작된 첨부 파일이 실제 확장자인 바로가기(*.lnk)가 생략된 형태로 보이기 때문에, 첨부된 파일을 정상적인 문서나 사진 파일로 오인해 열람하도록 유도하는 방식이다.

실제로 공격자가 발송한 악성 이메일에는 일정표 등 사진 파일(*.jpg)로 확장자가 위장된 실행 파일과, 문서 파일(*.doc)로 보이도록 만든 바로가기(*.lnk) 파일이 압축 파일로 첨부되어 있다.

메일 수신자가 첨부된 파일의 압축을 해제한 뒤 문서로 위장된 바로 가기 파일을 실행할 경우, 사진 파일로 위장된 실행 파일이 자동으로 작동해 비너스락커 최신 변종 랜섬웨어에 감염된다.

이스트시큐리티 김준섭 부사장은 “비너스락커 한국 맞춤형 랜섬웨어가 사이버 공격자들의 주요 돈벌이 수단이 되면서, 올해는 더욱 다양한 방식으로 발전된 랜섬웨어 공격이 계속될 것으로 보인다”며,“사진, 문서 등 자신의 소중한 자료를 지키기 위해서는 백신을 사용하고 자료룰 백업하는 등 사용자 스스로 보안 수칙을 준수하기 위한 노력을 기울여야 한다”고 당부했다.

알약에서는 이번 피싱 공격에 사용된 악성 파일을 ‘Trojan.Ransom.VenusLocker’ 등의 이름으로탐지 및 치료하고 있다.